Sumber:Amnesty International, ASEAN Parliamentarians for Human Rights dan lainnya

Takasitau

Kembali, pada tanggal 4 Desember 2025, suatu investigasi bersama oleh Inside Story, Haaretz, dan WAV Research Collective, dengan dukungan teknis dari Amnesty International Security Lab, mengungkap bocoran dokumen internal Intellexa yang mengeksploitasi operasi spyware Predator. Bocoran ini, yang mencakup materi penjualan, pemasaran, dan video pelatihan, memberikan wawasan mendalam tentang kemampuan invasi Predator, yang memanfaatkan kerentanan perangkat mobile untuk pengawasan targeted terhadap pembela hak asasi manusia, jurnalis, dan anggota masyarakat sipil.

Meskipun Intellexa telah menghadapi sanksi dan denda sebelumnya—seperti pada 2023 oleh Otoritas Perlindungan Data Yunani—dokumen tersebut mengonfirmasi kelanjutan aktivitasnya, termasuk akses jarak jauh ke sistem pelanggan tanpa persetujuan, yang bertentangan dengan klaim perusahaan spyware mercenary tentang pemisahan operasional pasca-penyebaran.

Predator, yang juga dipasarkan dengan nama seperti Helios, Nova, Green Arrow, dan Red Arrow, terutama mengandalkan serangan "1-klik" melalui tautan berbahaya yang mengeksploitasi kerentanan browser Chrome pada Android atau Safari pada iOS, sehingga memungkinkan instalasi payload yang diam-diam. Setelah terinfeksi, spyware ini mampu mengakses aplikasi terenkripsi seperti Signal dan WhatsApp, merekam audio, email, lokasi, tangkapan layar, foto, kata sandi, kontak, serta log panggilan, bahkan mengaktifkan mikrofon perangkat. Data kemudian disalurkan melalui Jaringan Anonimisasi CNC ke server backend di lokasi pelanggan, dengan manajemen data di tempat.

Vektor infeksi mencakup metode taktis yang memerlukan kedekatan fisik, seperti Triton yang mengeksploitasi baseband Exynos Samsung melalui penurunan ke 2G, serta vektor strategis jarak jauh seperti Mars dan Jupiter yang bekerja sama dengan ISP atau operator seluler untuk menyuntikkan tautan ke situs HTTP/HTTPS.

Inovasi paling mengkhawatirkan adalah Aladdin, yang sedang dikembangkan sejak 2022 dan aktif pada 2024-2025, memanfaatkan ekosistem iklan mobile untuk infeksi zero-click melalui iklan berbahaya yang ditargetkan berdasarkan identifikasi seperti alamat IP domestik, sehingga memungkinkan pengawasan global tanpa interaksi pengguna.

Temuan utama dari bocoran ini mencakup video pelatihan tahun 2023 yang menunjukkan staf Intellexa mengakses secara langsung setidaknya 10 sistem pelanggan—diberi kode seperti Dragon, Eagle, dan Falcon—melalui TeamViewer, termasuk dashboard Elasticsearch dengan log infeksi real-time dan studio pengiriman Predator. Hal ini mengungkap upaya infeksi aktif, seperti terhadap target di Kazakhstan melalui domain palsu yang meniru situs berita lokal, serta mengonfirmasi atribusi forensik Predator terhadap penyalahgunaan sebelumnya di Yunani dan Mesir, termasuk serangan terhadap jurnalis Thanasis Koukakis pada 2020-2021 dan aktivis seperti Ayman Nour.

Lebih lanjut, investigasi Amnesty International mengidentifikasi penyalahgunaan berkelanjutan pada 2025, seperti upaya infeksi terhadap pengacara hak asasi manusia di provinsi Balochistan, Pakistan, melalui tautan WhatsApp di tengah pembatasan internet terhadap aktivis, serta notifikasi ancaman dari Google terhadap ratusan target potensial di negara-negara seperti Pakistan, Kazakhstan, Angola, Mesir, Uzbekistan, Arab Saudi, dan Tajikistan.

Entitas yang terlibat mencakup Intellexa itu sendiri, yang didirikan oleh Tal Dilian dan menyangkal tuduhan kriminal pada 3 Desember 2025, serta pelanggan pemerintahannya di Yunani (yang sedang diadili atas pelanggaran kerahasiaan komunikasi), Mesir, Kazakhstan, Pakistan, dan lainnya. Implikasi bocoran ini sangat luas, menekankan ancaman berkelanjutan terhadap privasi, kebebasan berekspresi, dan hak asasi manusia, sambil menyoroti kegagalan regulasi dalam perdagangan spyware. Akses jarak jauh menimbulkan kekhawatiran atas keamanan data dan tanggung jawab atas penyalahgunaan, sementara eksploitasi iklan oleh Aladdin menuntut tindakan dari industri AdTech untuk mengganggu vektor infeksi diam-diam. Amnesty International mendesak vendor teknologi untuk melawan evolusi ancaman seperti infeksi berbasis ADINT, guna memperkuat upaya akuntabilitas global terhadap perdagangan spyware mercenary.2025.

(takasitau, Bdg, 7/12/25)

Vektor infeksi Aladdin merupakan terobosan paling berbahaya dari spyware Predator yang dikembangkan Intellexa, perusahaan spyware mercenary asal Siprus. Aladdin memungkinkan infeksi zero-click sepenuhnya—artinya pengguna cukup melihat iklan biasa di situs web atau aplikasi, tanpa perlu mengklik apa pun, dan perangkat langsung terinfeksi.

Pengembangan Aladdin dimulai sejak 2022, mulai aktif digunakan pada 2024, dan terus diperbarui hingga 2025 (Amnesty International & Recorded Future). Cara kerjanya adalah dengan menyusup ke rantai iklan mobile komersial (teknik yang disebut ADINT): Intellexa bekerja sama dengan jaringan iklan dan Demand-Side Platforms (DSP) untuk memaksa iklan berbahaya muncul hanya pada perangkat target. Penargetan sangat akurat menggunakan alamat IP publik (diperoleh dari operator seluler domestik), ID iklan, atau lokasi geografis.

Begitu iklan muncul, eksploitasi browser (Chrome di Android atau Safari di iOS) langsung berjalan, mengunduh payload Predator secara diam-diam. Setelah terinfeksi, spyware dapat mengambil pesan terenkripsi, lokasi, rekaman suara, foto, dan segala data sensitif lainnya, lalu mengirimkannya melalui jaringan anonimisasi ke server pelanggan Intellexa.

Aladdin jauh lebih berbahaya daripada metode “1-klik” karena tidak meninggalkan jejak yang mencurigakan bagi korban. Ancaman ini telah digunakan oleh pemerintah di Pakistan, Kazakhstan, Mesir, dan Yunani untuk memata-matai jurnalis serta aktivis hak asasi manusia. Amnesty International menegaskan bahwa Aladdin merusak kepercayaan terhadap iklan digital sehari-hari dan mendesak perusahaan teknologi serta industri periklanan untuk segera memutus rantai serangan berbasis ADINT ini.

(takasitau, Bdg, 7/12/25)

Intellexa membangun entitas khusus untuk menyusup ke rantai iklan, yang kemudian diidentifikasi dan dimatikan oleh mitra seperti Google pada 2024-2025. Keberadaan misal Adsterra di Siprus, yang juga menjadi pusat operasi Intellexa (seperti WiSpear dan konsorsium terkait), mungkin menimbulkan spekulasi, tetapi tidak didukung bukti konkret dari bocoran dokumen Intellexa Leaks atau investigasi terkait.

Berdasarkan analisis dari berbagai sumber terpercaya, termasuk laporan Amnesty International Security Lab, BleepingComputer, dan Recorded Future, tidak terdapat indikasi langsung bahwa Adsterra—sebuah jaringan iklan berbasis di Limassol, Siprus, yang dimiliki oleh AD MARKET LIMITED—terlibat dalam operasi spyware Predator milik Intellexa.

Meskipun Adsterra rentan dieksploitasi oleh aktor jahat karena model iklannya yang mencakup format seperti popunder dan interstitials (dengan miliaran impresi bulanan), tidak ada bukti yang menghubungkannya langsung dengan kampanye spyware mercenary seperti Predator.

Adsterra memang memiliki riwayat kontroversi terkait malvertising, di mana iklannya pernah dimanfaatkan untuk menyebarkan malware seperti dalam kampanye Master134 (dilaporkan Check Point Research pada 2018) dan distribusi konten berbahaya melalui halaman Facebook yang diretas (seperti diungkap Qurium Media Foundation). Perusahaan ini secara konsisten mengklaim kebijakan "zero tolerance" terhadap malware dan fraud, dengan sistem keamanan internal tiga tingkat untuk memantau lalu lintas bot serta iklan berbahaya, meskipun kritik dari TechTarget menyoroti ketidakefektifan pengawasannya dalam kasus-kasus sebelumnya.

Secara spesifik, tidak ada detail tentang iklan dengan konten visual atau teks tertentu (seperti gambar atau slogan khusus) yang diungkap dalam bocoran dokumen Intellexa Leaks, karena mekanismenya bergantung pada integrasi diam-diam ke ekosistem iklan komersial. Namun, iklan-iklan ini didukung oleh jaringan perusahaan depan (front companies) di sektor periklanan yang terkait dengan Intellexa, termasuk:

Pulse Advertise: Entitas yang beroperasi di sektor iklan dan kemungkinan besar terlibat dalam pengiriman iklan berbahaya untuk Aladdin, dengan tautan infrastruktur ke kluster perusahaan Intellexa di Ceko.

MorningStar TEC: Perusahaan lain di bidang iklan yang diduga mendukung vektor Aladdin, termasuk pengiriman produk Intellexa ke klien melalui jaringan global.t sipil.

(takasitau, Bdg, 7/12/25)

Intellexa adalah konsorsium internasional perusahaan yang dikenal karena mengembangkan dan menjual perangkat lunak mata-mata komersial Predator yang sangat invasif kepada pemerintah dan korporasi di seluruh dunia. Perusahaan dan eksekutifnya telah dikenai sanksi oleh pemerintah AS karena kekhawatiran bahwa teknologi mereka telah disalahgunakan untuk menargetkan pejabat, jurnalis, dan aktivis hak asasi manusia.

Predator spyware adalah alat pemantauan komersial yang sangat invasif yang dikembangkan oleh konsorsium perusahaan Intellexa. Alat ini dirancang untuk secara rahasia meretas perangkat iOS dan Android, memungkinkan klien pemerintah untuk memantau dan mengekstrak berbagai data sensitif dari individu yang menjadi sasaran.

Infeksi Tanpa Interaksi Pengguna (Zero-Click Infectio): Versi terbaru Predator dapat menginfeksi perangkat tanpa memerlukan interaksi pengguna, seringkali dengan memanfaatkan kerentanan zero-day pada perangkat lunak atau melalui iklan berbahaya (metode yang disebut “Aladdin”).

Ekstraksi Data Komprehensif: Setelah terinstal, spyware ini mendapatkan akses penuh ke konten perangkat, termasuk pesan (bahkan pada aplikasi terenkripsi seperti WhatsApp dan Telegram), foto, riwayat panggilan, riwayat lokasi, kata sandi, dan email.

Pemantauan Jarak Jauh: Operator dapat mengaktifkan mikrofon dan kamera perangkat secara jarak jauh, mengubah smartphone menjadi alat pemantauan real-time.

Kekebalan dan Ketahanan: Predator beroperasi dalam mode tersembunyi, sehingga hampir tidak mungkin bagi pengguna biasa untuk mendeteksi infeksi. Versi terbaru dapat bertahan bahkan setelah perangkat di-reboot.

Perusahaan "spyware mercenary" (spyware tentara bayaran) adalah perusahaan swasta yang mengembangkan dan menjual perangkat lunak pengawasan canggih kepada pemerintah, badan intelijen, dan lembaga penegak hukum di seluruh dunia. Perangkat lunak ini, yang sering kali sangat invasif, dirancang untuk menargetkan individu tertentu dan mengekstraksi data sensitif dari perangkat seluler atau komputer mereka secara diam-diam.

NSO Group: Perusahaan Israel ini adalah salah satu yang paling terkenal di industri ini, terutama karena produk andalannya, Pegasus. Pegasus mampu menginfeksi perangkat iOS dan Android melalui serangan "zero-click" (tanpa interaksi pengguna) dan telah digunakan untuk memata-matai jurnalis, aktivis hak asasi manusia, dan politisi di lebih dari 150 negara.

Intellexa: Konsorsium perusahaan ini terkenal dengan spyware Predator. Seperti Pegasus, Predator juga menggunakan eksploitasi zero-day untuk menembus keamanan perangkat dan telah dikaitkan dengan skandal penyadapan di beberapa negara, termasuk Yunani. Intellexa dan para eksekutifnya telah dijatuhi sanksi oleh pemerintah AS.

Candiru (Saito Tech): Perusahaan Israel lainnya ini menjual spyware yang dikenal dengan nama "DevilsTongue". Perangkat lunaknya menargetkan berbagai sistem operasi, termasuk Windows dan Android, dan juga telah masuk dalam daftar entitas yang dibatasi oleh AS. Paragon Solutions: Perusahaan Israel yang lebih baru ini menjual spyware bernama "Graphite" yang diklaim mampu meretas komunikasi di aplikasi pesan terenkripsi seperti WhatsApp dan Signal.

FinFisher (sebelumnya Gamma Group) dan Memento Labs (sebelumnya Hacking Team): Perusahaan-perusahaan Eropa ini juga merupakan pemain lama di pasar spyware komersial, meskipun menghadapi pengawasan yang signifikan di masa lalu

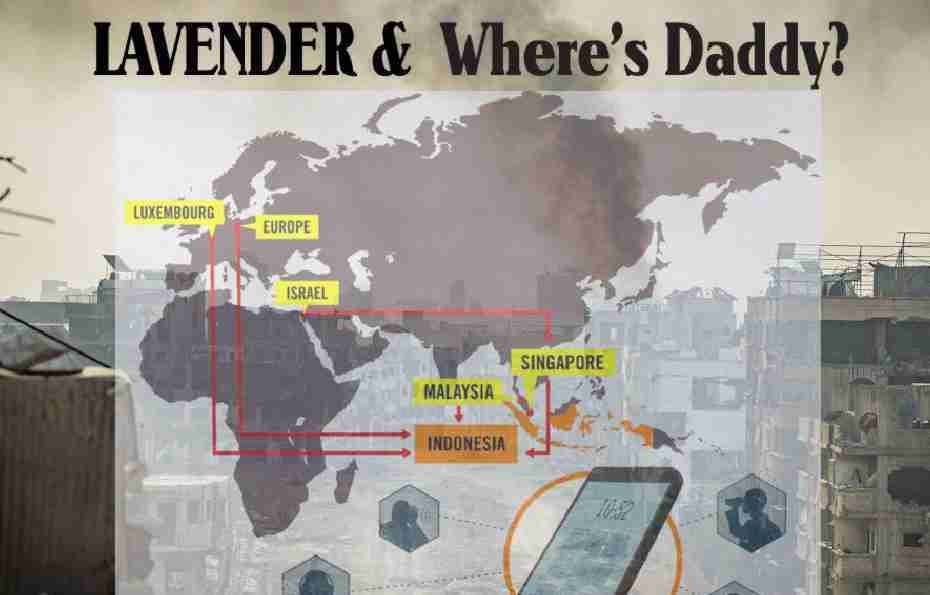

Perusahaan yang berkaitan dengan perusahaan spyware mercenary di Singapura, Indonesia dan Malaysia:. Perusahaan-perusahaan di Asia Tenggara ini sebagian besar berfungsi sebagai broker, reseller, atau agen lokal yang memfasilitasi penjualan dan implementasi produk dari pengembang spyware utama yang berbasis di Israel dan Eropa, bukan sebagai pengembang utama spyware itu sendiri

Singapura: Pemerintah AS telah memasukkan dua perusahaan dari Singapura ke dalam daftar hitam perdagangan karena keterlibatan mereka dalam penjualan spyware yang digunakan untuk menargetkan individu. Dua Perusahaan yang Disanksi AS: Meskipun nama spesifiknya tidak disebutkan dalam cuplikan, Departemen Perdagangan AS mengumumkan sanksi terhadap dua perusahaan Singapura pada November 2021 karena peran mereka dalam memfasilitasi perdagangan spyware.Laporan Amnesty International secara umum menyebut adanya "broker dan reseller" yang berbasis di Singapura yang terlibat dalam ekspor teknologi pengawasan ke Indonesia.

Indonesia: Keterkaitan lebih merujuk pada adanya broker lokal dan penggunaan infrastruktur domestik untuk mengoperasikan spyware yang dibeli oleh lembaga pemerintah, daripada perusahaan pengembang spyware lokal. Konsorsium IndonesiaLeaks menemukan indikasi kuat adanya pengadaan teknologi penyadapan (termasuk yang diduga terkait Pegasus dari NSO Group) melalui proses tender resmi pemerintah, terutama untuk kepentingan Kepolisian RI. Beberapa domain dan infrastruktur jaringan yang terkait dengan spyware (misalnya, Wintego Systems) juga pernah di-hosting di server Indonesia. Laporan menyebutkan adanya reseller yang berbasis di Indonesia yang memfasilitasi impor spyware dari perusahaan internasional seperti NSO Group dan Intellexa.

Server FinFisher, spyware mercenary lainnya, pernah diatribusikan oleh Citizen Lab ke badan enkripsi nasional Indonesia (Lembaga Sandi Negara, sekarang BSSN) pada tahun 2015, menunjukkan penggunaan teknologi tersebut oleh entitas pemerintah.

Malaysia: Satu perusahaan di Malaysia secara spesifik diidentifikasi memiliki hubungan langsung dengan pengembang spyware Eropa. >>Raedarius M8 Sdn Bhd: Perusahaan yang berbasis di Malaysia ini diidentifikasi sebagai anak perusahaan yang sepenuhnya dimiliki oleh FinFisher (sebelumnya Gamma Group), sebuah perusahaan spyware Eropa/Jerman. Perusahaan ini terlibat dalam penjualan dan penyebaran teknologi pengawasan FinFisher.>>

Instalasi payload adalah istilah teknis dalam keamanan siber yang mengacu pada proses menempatkan dan mengaktifkan bagian utama atau inti dari sebuah perangkat lunak berbahaya (malware, spyware, atau virus) di dalam sistem komputer atau perangkat target untuk mencuri data sensitif, merekam ketikan (keylogging), mengenkripsi file (dalam kasus ransomware), embuka akses jarak jauh ke perangkat (backdoor) dan engaktifkan mikrofon atau kamera.

Jaringan Anonimisasi CNC (Command and Control) ke server backend adalah infrastruktur penting yang digunakan oleh operator spyware untuk menyembunyikan identitas asli mereka dan lokasi fisik server utama mereka dari korban, peneliti keamanan, dan otoritas penegak hukum.

Cara Kerja Jaringan Anonimisasi:

Setelah spyware berhasil menginfeksi perangkat target, data pengawasan yang dikumpulkan tidak langsung dikirim ke server utama operator. Sebaliknya, data tersebut dirangkai melalui beberapa lapisan server perantara yang membentuk "jaringan anonimisasi".

Perangkat Terinfeksi: Spyware di perangkat korban berkomunikasi terlebih dahulu dengan server terdepan (disebut "fronting servers" atau relays) yang seringkali adalah server yang disewa atau diretas di berbagai negara.

Rantai Relai (Relay Chain): Data dan perintah diteruskan melalui rantai server perantara ini. Setiap server dalam rantai tersebut hanya mengetahui alamat IP server sebelumnya dan server berikutnya, bukan sumber atau tujuan akhir komunikasi. Ini mirip dengan cara kerja jaringan Tor (The Onion Router).

Server Backend (Server Utama): Data akhirnya tiba di server backend utama, yang biasanya berlokasi secara fisik di negara pelanggan atau operator dan menyimpan semua data pengawasan mentah. Server backend ini tersembunyi jauh di balik jaringan anonimisasi.

Dengan metode ini, jika peneliti keamanan menganalisis lalu lintas dari perangkat korban, mereka hanya akan melihat koneksi ke server relai anonim, bukan ke server backend yang sebenarnya, sehingga atribusi serangan menjadi sangat sulit

TeamViewer adalah perusahaan teknologi global terkemuka yang menyediakan platform konektivitas untuk akses dan kendali jarak jauh (remote access and control) dari komputer dan perangkat lain, seolah-olah pengguna berada tepat di depan perangkat tersebut. TeamViewer menggunakan fitur keamanan tingkat tinggi, termasuk: a) Enkripsi Ujung ke Ujung (End-to-End Encryption): Menggunakan RSA 4096-bit key exchange dan AES 256-bit encryption untuk melindungi transmisi data. b) Otentikasi Dua Faktor (2FA): Menambahkan lapisan verifikasi ekstra untuk mencegah akses tidak sah meskipun kredensial login telah disusupi. c) Kontrol Akses Bersyarat (Conditional Access): Memungkinkan administrator menentukan aturan tentang siapa yang dapat terhubung, kapan, dan dari perangkat mana.

Dukungan IT Jarak Jauh (Remote Support): Profesional IT dapat terhubung ke komputer klien atau karyawan untuk memecahkan masalah teknis, menginstal perangkat lunak, dan melakukan pemeliharaan tanpa harus hadir secara fisik di lokasi.

Akses Jarak Jauh (Remote Access) untuk Kerja Hibrida: Memungkinkan karyawan untuk mengakses desktop atau sistem kantor mereka dari rumah atau saat bepergian, memastikan produktivitas tetap berjalan lancar.

Kolaborasi dan Pelatihan Daring: Memungkinkan berbagi layar, konferensi video, dan transfer file yang aman untuk kolaborasi tim atau sesi pelatihan, mendukung berbagai sistem operasi termasuk Windows, macOS, Linux, iOS, dan Android.

Manajemen Perangkat Tanpa Pengawasan (Unattended Access): Dapat diatur untuk mengakses dan mengelola server, kios digital, atau perangkat IoT (Internet of Things) 24/7 tanpa kehadiran manusia di lokasi target.

(takasitau, Bdg, 7/12/25)

Predatorgate, atau skandal pengawasan Yunani 2022 yang dijuluki "Greek Watergate", adalah kasus penyalahgunaan spyware terbesar di Uni Eropa, mengungkap pemantauan ilegal terhadap politisi oposisi, jurnalis, dan tokoh publik oleh pemerintah Yunani di bawah Perdana Menteri Kyriakos Mitsotakis. Skandal ini meledak pada Agustus 2022 ketika pemimpin partai PASOK, Nikos Androulakis, mendeteksi upaya penanaman spyware Predator—perangkat lunak mercenary dari Intellexa yang diekspor ke rezim otoriter—di ponselnya, diikuti pengakuan bahwa layanan intelijen nasional (EYP) juga memata-matai Androulakis secara legal. Predator memungkinkan akses total ke data ponsel korban, termasuk pesan terenkripsi, lokasi, dan rekaman audio, tanpa sepengetahuan mereka.

Timeline utama dimulai pada Juli 2022 dengan deteksi Predator di ponsel Androulakis oleh tim keamanan Parlemen Eropa. Pada November 2022, daftar "Documento" mengungkap 33 korban tambahan, meliputi jurnalis seperti Thanasis Koukakis (terinfeksi selama 10 minggu pada 2021) dan Stavros Michaloudis, serta menteri, pengusaha, dan kerabat Mitsotakis sendiri. Pesan SMS berbahaya dari nomor pribadi kerabat kepala staf Mitsotakis dikirim ke 11 tokoh tinggi, termasuk mantan Komisaris UE Dimitris Avramopoulos dan kepala polisi. Akhir 2022, EYP mengakui pengawasan terhadap 15.000 orang, di mana 4.500 dilakukan tanpa persetujuan pengadilan, memicu resignasi Grigoris Dimitriadis (kepala staf dan keponakan Mitsotakis) serta Panagiotis Kontoleon (kepala EYP).

Dampak signifikan mencakup gejolak politik, seperti mosi tidak percaya terhadap Mitsotakis pada Januari 2023 yang gagal lolos, serta investigasi UE melalui komite PEGA yang menemukan pelanggaran hukum UE dan merekomendasikan pembatalan undang-undang intelijen New Democracy, undangan Europol, serta pencabutan lisensi ekspor spyware ke Sudan. Kebebasan pers Yunani merosot dari peringkat 70 menjadi 108 dunia menurut Reporters Without Borders (RSF) pada 2022–2023, terendah di Eropa, menciptakan efek menggigil (chilling effect) di kalangan media. Secara hukum, investigasi mandek karena komisi parlemen didominasi partai penguasa, anggota ADAE (badan pengawas privasi) dipanggil sebagai tersangka pada 2023, dan kasus dipindah ke Mahkamah Agung dengan risiko kedaluwarsa tuntutan akibat batas waktu lima tahun. Pada Juli 2024, jaksa menutup penyelidikan utama tanpa bukti keterlibatan pemerintah, memicu kemarahan oposisi dan korban seperti Androulakis yang menyebutnya "hari memalukan"; hingga Desember 2024, pemerintah terus melemahkan probe, yang dikecam RSF sebagai sabotase politik.

Pada 2025, perkembangan terbaru mencakup kekhawatiran Komisi Eropa atas denda terhadap broadcaster Mega TV atas liputan skandal, yang menandakan isu kebebasan media berkelanjutan, sementara pemerintah pasca-pemilu tampak berupaya menutup bab ini sambil mempertimbangkan pembelian spyware baru.

Predatorgate menyoroti kegagalan regulasi spyware di Eropa, mirip kasus Pegasus di Hongaria dan Spanyol, serta mewariskan trauma pengawasan ala junta militer Yunani (1967–1974). Amnesty International dan UE mendesak transparansi penuh guna melindungi hak privasi dan kebebasan berekspresi. Bdg, 7/12/25

Jurnalis Yunani Thanasis Koukakis mengungkapkan bahwa ia menjadi target spyware Predator pada tahun 2021

Sumber:Amnesty International, ASEAN Parliamentarians for Human Rights dan lainnya

Takasitau

Menurut Amnesty International publikasinya di website pada tanggal 2 Mei 2024, bahwa sejumlah besar produk spyware dan surveillance yang sangat invasif sedang diimpor dan disebarkan di Indonesia, kata The Security Lab - Amnesty International ketika merilis laporan baru yang bekerja sama dengan mitra media – Haaretz, Inside Story, Tempo, kolektif riset WAV, dan Woz.

Melalui intelijen sumber terbuka, termasuk database perdagangan komersial dan pemetaan infrastruktur spyware, The Security Lab menemukan bukti penjualan dan penyebaran spyware yang sangat invasif dan teknologi surveillance lainnya ke perusahaan dan lembaga negara di Indonesia antara tahun 2017 dan 2023. Entitas tersebut termasuk Kepolisian Negara Republik Indonesia dan Badan Siber dan Sandi Negara.

Vendor yang teridentifikasi termasuk Q Cyber Technologies SARL yang berbasis di Luksemburg (terkait dengan NSO Group), konsorsium Intellexa, Wintego Systems Ltd dan Saito Tech yang berbasis di Israel (juga dikenal sebagai Candiru) dan Raedarius M8 Sdn Bhd yang berbasis di Malaysia (terkait dengan FinFisher) . Investigasi juga mengidentifikasi broker dan reseller yang berbasis di Singapura dan Indonesia.

The Security Lab juga mengidentifikasi nama domain berbahaya dan infrastruktur jaringan yang terkait dengan beberapa platform spyware canggih, yang tampaknya ditujukan untuk menargetkan individu di Indonesia. Domain berbahaya yang terkait dengan spyware Predator milik Candiru dan Intellexa telah meniru outlet media berita utama nasional dan regional, partai politik oposisi, dan berita media terkait dengan pendokumentasian pelanggaran hak asasi manusia. Situs serangan seperti ini biasanya dipilih oleh operator spyware untuk mengelabui target yang dituju agar mengklik, sehingga menyebabkan perangkat terkena potensi infeksi.

Dari hasil penelusuran Amnesty International, dikeluarkan himbauan dari ASEAN Parliamentarians for Human Rights (APHR) yang dipublikasikan 6 Mei 2024 di websitenya, "Indonesia harus menghentikan impor dan penggunaan spyware yang sangat invasif dari Israel dan negara lain, kata anggota parlemen Asia Tenggara". Pembelian dan penyebaran spyware yang sangat invasif dari perusahaan pengawasan yang berbasis di Israel – antara lain – oleh lembaga pemerintah Indonesia – harus diselidiki dan dihentikan, kata anggota parlemen dari Asia Tenggara hari ini. (saat publikasi)

Pada tahun 2021, kelompok hak asasi manusia Front Line Defenders (FLD) menemukan indikasi bahwa perangkat enam pembela hak asasi manusia Palestina telah terinfeksi spyware Pegasus, sementara pada tahun 2022, perusahaan keamanan siber Avast menemukan bahwa malware yang dikaitkan dengan Candiru telah digunakan untuk menargetkan jurnalis dan individu lain di Palestina, Lebanon, Turki, dan Yaman.

Dengan terbukanya investigasi penggunaan mesin berbasis AI untuk menargetkan pembunuhan di Gaza, diinvestigasi oleh +972 dan Local Call, yang kemudian dikenal dengan sebutan Lavender, The Gospel dan Where's Daddy?. Lavender menandai siapa saja personil perlawanan Hamas dan PIJ, The Gospel menandai bangunan/struktur dari personil yang ditandai dan Where's Daddy? menandai kapan personil yang ditandai Lavender kembali ke rumah secara real time melalui sinyal telepon. Semua mekanisme dilakukan secara serampangan, sehingga menimbulkan banyak korban sipil. Lihat artikel di bawah.

Dengan kejadian meledaknya pager di Lebanon, pen-targetan pembunuhan di Gaza, Pembunuhan Petinggi Hamas di Lebanon, sebaiknya himbauan pemakaian peralatan spyware dan surveillance diperhatikan dengan serius, mengingat sangat mungkin produk itu berbalik menjadi ancaman bagi kita tidak saja dari oknum di negara kita sendiri yang tidak bertanggung-jawab atau juga pemerintah asing.

Suatu pernyataan dari Presiden Joko Widodo (Jokowi) bahwa dirinya mengetahui pergerakan semua partai politik (parpol) menjelang Pemilu 2024. Jokowi menyebut dirinya mendapat informasi intelijen yang komplet. Jokowi mengatakan informasi soal partai politik yang diterimanya sangat lengkap. Jokowi mendapatkan informasi soal partai-partai itu dari intelijen. "Informasi yang saya terima komplet dari intelijen saya ada BIN, dari intelijen di Polri ada, dari intelijen TNI saya punya BAIS dan informasi-informasi di luar itu, angka data, survei semuanya ada. Saya pegang semua dan itu hanya miliknya presiden karena langsung, langsung ke saya," ujarnya. Hal ini disampaikan Jokowi saat membuka rapat kerja nasional (rakernas) relawan Seknas (Sekretariat Nasional) Jokowi di Bogoe (16/9/2023). Yang menjadi pertanyaan kita - dengan informasi yang ada - bagaimana caranya mendapatkan informasi?

Menilik informasi dari Amnesty Internasional bahwa Perusahaan-perusahaan dan lembaga-lembaga negara di Indonesia mengimpor dan menerapkan berbagai macam spyware yang sangat invasif dan teknologi surveillance lainnya antara tahun 2017 dan 2023, bisa saja informasi intelejen bahkan bisa menyebar ke luar Indonesia dan ke pihak-pihak yang tidak semestinya serta digunakan secara tidak bertanggung jawab, baik orang-orang politik yang berkuasa atau pihak swasta yang memiliki akses terhadap alat tersebut.

Lebih jelas baca di link berikut:

(Takasitau, Jkt 13/10/24 - update 14/10/24 - refined 4/12/24)